H3C 配置案例大全 (内部分享)

光纤链路排错经验一、 组网:用户采用4台S5500作为接入交换机、1台S5500作为核心交换机组网,4台接入交换机分别在三个仓库以及门卫处与核心机房都是通过2根八芯单模光纤走地井连接,在这5个机房

光纤链路排错经验

一、 组网:

用户采用4台S5500作为接入交换机、1台S5500作为核心交换机组网,4台接入交换机分别在三个仓库以及门卫处与核心机房都是通过2根八芯单模光纤走地井连接,在这5个机房再通过跳纤来连接到交换上。用户要求实现内网的用户主机访问公共服务器资源,并实现全网互通。组网如下图所示:

二、 问题描述:

PC现无法访问server 服务器,进一步发现S5500光纤端口灯不亮,端口信息显示down 状态。在核心交换机端通过自环测试发现该端口以及光模块正常,接入交换机端也同样测试发现正常。监控网络正常使用,再将网络接口转接到监控主干链路上,发现网络同样无法正常使用。

三、 过程分析:

想要恢复链路,首先要排查出故障点,根据故障点情况结合实际恢复链路通畅。在这里主要分析光纤通路,光信号从接入交换机光口出来通过跳线,

转接到

,主干光纤,然后再通过核心跳线转接到核心交换上。由于该链路不通,首先要排除两端接口以及光模块问题,这里使用自环检测(如果是超远距离传输光纤线缆需要接光衰然后在自环,防止烧坏光模块) 。当检测完成发现无问题,再测试接入端的光纤跳纤:如果是多模光纤可以将一端接到多模光纤模块的tx 口,检测对端是否有光;单模光纤如果没有光功率计可以使用光电笔检测(该方法只能检测出中间无断路,并不能检测出线路光衰较大的情况) 。最后再检测主线路部分,检测方式同跳线一样。光路走向流程如图所示:

四、 解决方法:

从上述的分析可以看出,只要保证了光信号一出一收两条路径都能正常就可以解决用户无法访问服务器的问题。为了保证光路正常通路,最好的解决方法就是,通过使用光功率计来检测对端发射光在本端的光功率是否在光口可接受范围内。由于用户组网使用了一些监控设备来接入该主干光缆,并且该光路现正常使用,通过将网络光纤转接到该监控主干光缆,发现网络光路仍然不通;并且两端端口自环检测正常。由此可以判断出主要问题在两端的跳纤上。

如图所示:

在没有光功率计并且客户业务又比较着急恢复的情况,可以先将两端的接入跳纤更换。有光功率计时就可以直接检测跳纤的光衰是否正常。

五、 说明及注意事项:

1、光纤的连接需要注意以下几点:(1)光纤接口有没有插紧完全对接上;(2)光纤接口端面是否受灰尘等污染;(3)光纤中间是否存在物

理损坏,部分损伤或者断开;(4)光纤弯曲是否半径小于8cm ;(5)

其他相关问题。

2、该案例适用于光纤网络基本排错。

某大学城防病毒案例

问题描述:

某大规模教育园区网络中,采用两台万兆交换机FORCE 10作为网络核心,三个分校区各采用两台FORCE 10作为校区核心,而采用我司的S6506共22台做为三级汇聚层交换机,并接入800多台接入交换机S 3026E ,接园区一万多个信息点,承载整个校园INTERNET 业务。

设备拓扑图如下:

发生问题时,客户反馈S6506 出现 VLAN内不停的有ARP 扫描(就是6506的VLAN INTERFACE不停的发本VLAN 内每个IP 地址的ARP REQUEST解析报文),网络速度很慢。

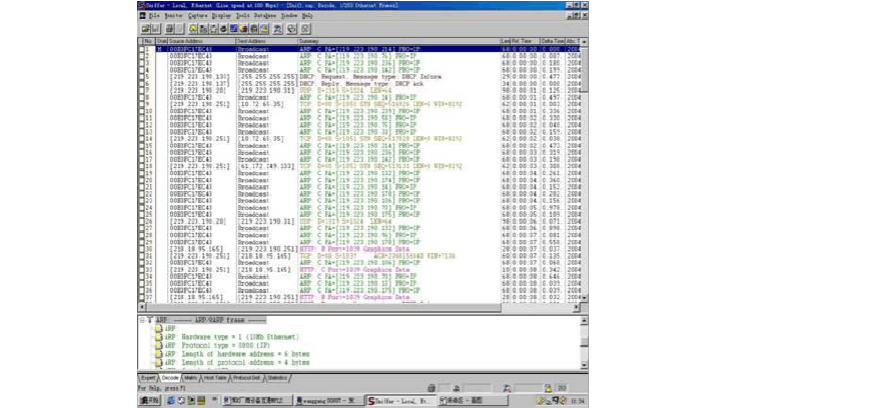

现场抓包记录如下:

在接入层交换机S3026E 上的电脑上网发现网络速度缓慢, 且S3026的cpu 占用率也较高

处理过程:

通过使用抓包软件分析发现网络内有大量的ARP 解析报文, 从而导致网络速度缓慢, 怀疑可能是网内有多台电脑感染病毒造成。

解决方案:

在上网PC 机上安装天等防火墙个人版,通过看防火墙的攻击日志可以得知攻击是从219.223.180.155和219.223.169.54 这两台电脑来的(由于是下班时间,,

可能网内还有其它电脑也感染)。所以在S6506上做:

acl number 110

rule 35 deny tcp destination-port eq 135

rule 36 deny udp destination-port eq 135

rule 49 deny tcp destination-port eq 445

rule 50 deny udp destination-port eq 445

int g 1/0/1

qos

packet-filter inbound ip-group 110 not-carefo

以阻止病毒攻击。

由于是下班时间,所以无法得知这两台电脑的更详细的信息。如果没有防火墙个人版或者没有明确的病毒信息,可以添加如下列表测试:

rule 30 deny tcp destination-port eq 3127

rule 31 deny tcp destination-port eq 1025

rule 32 deny tcp destination-port eq 5554

rule 33 deny tcp destination-port eq 9996

rule 34 deny tcp destination-port eq 1068

rule 35 deny tcp destination-port eq 135

rule 36 deny udp destination-port eq 135

rule 37 deny tcp destination-port eq 137

rule 38 deny udp destination-port eq netbios-ns

rule 39 deny tcp destination-port eq 138

rule 40 deny udp destination-port eq netbios-dgm

rule 41 deny tcp destination-port eq 139

rule 42 deny udp destination-port eq netbios-ssn

rule 43 deny tcp destination-port eq 593

rule 44 deny tcp destination-port eq 4444

rule 45 deny tcp destination-port eq 5800

rule 46 deny tcp destination-port eq 5900

rule 48 deny tcp destination-port eq 8998

rule 49 deny tcp destination-port eq 445

rule 50 deny udp destination-port eq 445

rule 51 deny udp destination-port eq 1434

结论:

对染毒电脑进行杀毒并对所有电脑加装微软的漏洞补丁,并安装防病毒软件,已彻底清除病毒对网络的影响。

MSR 系列路由器

QoS CBQ(基于类的队列)基本功能的配置

关键字:MSR;QoS;CBQ; 基于类的队列;MQC;WRED

一、组网需求:

MSR 路由器是互联网出口,下挂2个网段,对10网段访问Internet 作AF 队列8k 保证,对于所有RTP 流则给与EF 队列32k 保证 设备清单:MSR 系列路由器1台

二、组网图:

,三、配置步骤:

适用设备和版本:MSR 系列、Version 5.20, Beta 1202后所有版本。

:

1) CBQ的配置其实是MQC 配置,需要配置流量类型、流量行为和QoS 策略;

2) 注意流量类型和流量行为的对应关系;

3) 在同一个QoS 策略中,所有流量行为的队列带宽统一使用固定值或百分比。

,MSR 系列路由器

教育网双出口NAT 服务器的典型配置

一、组网需求:

MSR 的G0/0连接某学校内网,G5/0连接电信出口,G5/1连接教育网出口,路由配置:访问教育网地址通过G5/1出去,其余通过默认路由通过G5/0出去。电信网络访问教育网地址都是通过电信和教育网的专用连接互通的,因此电信主机访问该校都是从G5/1进来,如果以教育网源地址(211.1.1.0/24)从G5/0访问电信网络,会被电信过滤。该校内网服务器192.168.34.55需要对外提供访问,其域名是test.h3c.edu.cn ,对应DNS 解析结果是211.1.1.4。先要求电信主机和校园网内部主机都可以通过域名或211.1.1.4正常访问,且要求校园网内部可以通过NAT 任意访问电信网络或教育网络。

设备清单:MSR 一台

二、组网图:

,三、配置步骤:

适用设备和版本:MSR 系列、Version 5.20, Release 1205P01后所有版本。