实用计算机网络技术 (第二版) 主编:王恩波 马时来 高等教育出版社 课后习题答案

实用计算机网络技术(第2版)课后答案第1章 计算机网络基础知识 一、二、三、1、网络硬件:即网络设备,是构成网络的节点,包括计算机和网络互联设备。传输介质:传输介质是把网络节点连接起来的数据传输通道

实用计算机网络技术(第2版)课后答案

第1章 计算机网络基础知识 一、

二、

三、

1、网络硬件:即网络设备,是构成网络的节点,包括计算机和网络互联设备。

传输介质:传输介质是把网络节点连接起来的数据传输通道,包括有线传输介质和无线传输介质。

网络软件:网络软件是负责实现数据在网络设备之间通过传输介质进行传输的软件系统。包括网络操作系统、网络传输协议、网络管理软件、网络服务软件、网络应用软件。

2、资源共享,如打印机共享;数据传输,如发送电子邮件;协调负载,如分布式计算系统;提供服务,如网页发布服务。

3、IP 地址是给每一个使用TCP/IP协议的计算机分配的一个惟一的地址,IP 地址的结构能够实现在计算机网络中很方便地进行寻址。IP 地址由一长串十进制数字组成,分为4段l2位,不容易记忆。

为了方便用户的使用,便于计算机按层次结构查询,就有了域名。域名系统是一个树状结构,由一个根域(名字为空)下属若干的顶级域,顶级域下属若干个二级域、三级域、四级域或更多。

域名肯定有对应的IP 地址,IP 地址却不一定都有域名,二者不是一一对应关系。一个IP 可以有多个域名,在动态DNS 应用中,一个域名也会对应多个IP 地址。 4

第2章 网络传输介质 一、

,二、

三、

1、当为计算机网络选择最佳的传输介质时,充分考虑各种类型的介质的功能和局限性是很重要的,具体的说可以从以下几个方面进行比较和选择: l 数据传输速率; l 抗干扰能力;

l 适用的网络拓扑结构; l 允许的最大长度; l 线缆及附属设备的成本;

l 安装及重新配置的灵活性和方便性。

2、非屏蔽双绞线电缆的优点:

① 无屏蔽外套,直径小,节省所占用的空间; ② 质量小、易弯曲、易安装; ③ 通过绞扭减弱信号的衰减; ④ 具有阻燃性;

⑤ 具有独立性和灵活性,适用于结构化综合布线; ⑥ 成本低。

3、光纤是数据传输中最有效的一种传输介质,它有以下特点: ① 不受电磁干扰的影响;

② 较宽的频带,数据传输速率大; ③ 信号传输得更远、更快;

④ 衰减较小,中继器的间隔距离较大; ⑤ 电缆的直径很小;

4、无线局域网、卫星和蓝牙

第3章 网络互联设备 一、

二、

三、

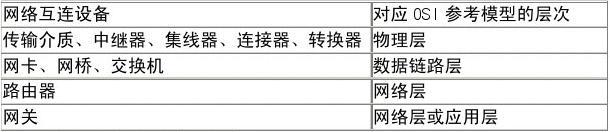

1、

2(1)集线器对信号进行放大处理,交换机具有转发/过滤通信以及其他的网络管理功能。 (2)集线器工作在物理层,交换机工作在数据链路层。

(3)集线器所接入的节点共享传输介质,交换机为每个通信节点建立独立的逻辑通信链路。 (4)集线器的每个端口都一样,交换机每个端口可以有不同的设置。

(5)集线器的所有端口都在同一个冲突域中,交换机每个端口处在不同的冲突域。 3、数据转发、路径选择、过滤通信。

第4章 局域网与因特网 一、

二、

三、

1.连接因特网的四种方式:拨号上网、宽带上网、无线上网和专线上网。

2.一般是以能够实现视频点播的传输速率(512kbps )为分界,将512Kbps 之上的接入方式归类于" 宽带" 。目前宽带上网主要有四种方式:ADSL 、小区宽带、有线通、电力上网,本节分别介绍它们的相关概念、特点、速度等。目前使用最多的宽带接入方式是ADSL 。

第5章 网页浏览 一、

二、

三、

1.统一资源定位器(Uniform Resource Locators) 常用英文缩写URL 来表示。因特网通过URL 地址进行管理和检索。因特网上几乎所有功能都可以通过WWW 浏览器中填入URL 地址实现,通过URL 标识因特网中电子页面的位置。URL 的格式为:协议://主机名:端口号/路径/文件名。 2.

,百度 www.baidu.com

搜狐 dir.sohu.com

新浪 cha.sina.com.cn

雅虎 cn.search.yahoo.com

北大天网 e.pku.edu.cn

谷歌 www.google.com

第6章 电子邮件

一、

二、

三、

1.

发送E-mail 的人先要把电子邮件录入到自己的计算机中(使用Word 、Wps 或直接写在电子邮件中),然后通过用户代理(UA ,User Agent )的软件工具如Outlook Express 或IE 浏览器,将邮件传到邮件服务器。当要发出许多封E-mail 时,需要存入发送邮件的队列。由发送邮件的E-mail 服务器(安装SMTP 协议)与接收方的E-mail 服务器(安装POP3协议)之间建立起TCP/IP连接。接收者提供服务的E-mail 服务器收到E-mail 后,先要存储在自己的硬盘中,然后传送到接收者的收件箱中。接收者通过自己的用户代理UA 从收件箱中阅读,或取到自己的计算机中存储。一定要注意,完成邮件的发送和接受工作的是邮件服务器,而不是用户代理。

2.收发邮件、多用户设置、邮件规则、签名、地址簿等。

第7章 文件传输

一、

二、

三、

1.现在普遍使用的FTP 方式名叫匿名FTP 服务,是一种向所有用户开放的服务,匿名一词来源于英语单词anonymous ,在这里是不署名的意思。登录匿名FTP 服务时,只需使用通行无阻的“anonymous ”作为用户名,用你自己的E-mail 地址作为口令,即可登录成功,因此匿

名就是对所有人提供服务,因此大受欢迎。

2.我们还可以通过Web 页访问FTP 服务器,浏览器可以自动匿名登录,并内建有文件浏览、下载等功能,可以方便地查找和下载文件,并且新的浏览器也具有断点续传功能。使用浏览器下载的优点主要有两个:

(1)不需再购买第三方软件,为用户节省了金钱,也减少了安装软件的麻烦。使用第三方下载软件,即便是共享软件,也有使用时间的限制,或因没有注册而限制了不少功能。

(2)内建有断点续传功能,能将没有传输完的文件放在你几乎找不到的浏览器缓冲区中,因此不会因为用户误删除文件而导致原来已经下载的部分前功尽弃。

3.简单地说P2P 技术是一种用于不同用户之间,不经过中继设备直接交换数据或服务的技术。它打破了传统的客户机/服务器模式,在对等网络中每个节点的地位都是相同的,具备客户端和服务器双重特性,可以同时作为服务使用者和服务提供者。由于P2P 技术的飞速发展,互联网的存储模式将由现在的“内容位于中心”模式转变为“内容位于边缘”模式,改变因特网现在的以大网站为中心的状态,重返非中心化,将权力交还给用户。

4.BT 下载反而是用户越多,下载越快,因为BT 用的是一种分布式的方式来达到文件共享下载的。BT 首先在上传者端把一个文件分成了若干个部分,甲在服务器随机下载了第N 个部分,乙在服务器随机下载了第M 个部分,这样甲的BT 就会根据情况到乙的电脑上去拿乙已经下载好的M 部分,乙的BT 就会根据情况去到甲的电脑上去拿甲已经下载好的N 部分,这样就不但减轻了服务器端的负荷,也加快了用户方(甲乙)的下载速度,效率也提高了,其工作原理如图

第8章 网络交流

一、

二、

三、

1.目前,国内最为流行的即时通信软件是腾讯公司的QQ 。它以良好的中文界面和不断增强的功能形成了一定的QQ 网络文化。微软的Messenger 虽出道较晚,但依托微软的强大背景,实力也不可小视。此外还有许多的IM 软件,像Yahoo 通,UC ,网易泡泡,搜Q 等都各有特色。

2.电子商务体系结构可以分为网络基础平台、安全结构、支付体系和业务系统四个层次。电子商务以因特网为主要载体。网络带宽、网络的可靠性、稳定性成为影响电子商务系统整体性能的重要因素。电子商务活动需要一个安全的环境,以保证在线交易等数据在网络中传输的安全性和完整性,实现交易双方的身份认证,防止交易中抵赖的发生。电子安全结构建立在网络基础平台之上。电子商务业务系统分为支付型业务和非支付型业务。支付型业务需要支付体系层完成。支付体系在安全结构之上,为支付型电子商务业务提供各种支付手段。非

,支付型业务直接在安全结构之上,使用安全基础层提供的各种认证手段和安全技术提供电子商务服务。

3.国内的电子商务网站日益增多,其中访问量比较多的有淘宝网www.taobao.com 、阿里巴巴china.alibaba.com 、Ebay 易趣www.ebay.com.cn 、卓越网www.joyo.com 、当当网www.dangdang.com 等等

第9章 网络管理 一、

二、

三、

1.日常维护工作主要有5个方面:数据备份、设备检查、服务检查、技术更新、用户培训。 2.基本的网络管理功能被划分成5个功能:故障管理,配置管理,性能管理,统计管理和安全管理。

3.HP Open View不是一个特定的产品,而是一个产品系列,它包括一系列管理平台、一整套网络和系统管理应用开发工具。

IBM TME10 NetView能够自动发现并显示TCP/IP网络拓扑结构,收集与管理事件及SNMP 报警信息,监控网络的运行状况,收集性能数据。

SolarWinds.Net 公司面向今天的网络工程开发了许多网络管理、网络监视和网络发现软件。SolarWinds 是该公司的许多网管软件的组合,包括4个版本:标准版、专业版、专业增强版、工程师版。

第10章 网络安全 一、

二、

三、

1.网络安全应具有以下四个方面的特征:

l 保密性:信息不泄露给非授权用户、实体或过程,或供其利用的特性。

l 完整性:数据未经授权不能进行改变的特性。即信息在存储或传输过程中保持不被修改、不被破坏和丢失的特性。

,l 可用性:可被授权实体访问并按需求使用的特性。即当需要时能否存取所需的信息。例如网络环境下拒绝服务、破坏网络和有关系统的正常运行等都属于对可用性的 攻击。 l 可控性:对信息的传播及内容具有控制能力。

2.不要用任何形式的账号名、自己或他人的姓名(比如大写、反写等)作口令。

② 不要用关于你的其他容易获得的信息构造口令,如电话号码、门牌号、出生日期、身份证号等。

③ 口令长度要大于6个字符,包括字母、数字和其他字符,并且最好是大小写混合。 ④ 不要在不同系统上使用同一口令,也不要用与其他用户相同的口令。

⑤ 牢记自己的口令,不要把它写下来。快速输入的口令,防止其他人在你输入时记住你的口令。不要把口令告诉其他人。

⑥ 还有一点是很重要的,就是要经常更换口令,尽管这样有些麻烦。