实验六 综合扫描及安全评估

实验六综合扫描及安全评估一. 实验目的通过使用综合扫描及安全评估工具,扫描系统的漏洞并给出安全性评估报告,加深对各种网络和系统漏洞的理解。同时,通过系统漏洞的入侵练习,可以增强读者在网络安全方面的防护

实验六综合扫描及安全评估

一. 实验目的

通过使用综合扫描及安全评估工具,扫描系统的漏洞并给出安全性评估报告,加深对各种网络和系统漏洞的理解。同时,通过系统漏洞的入侵练习,可以增强读者在网络安全方面的防护意识。

二. 实验原理

端口扫描原理

1. 端口扫描向目标主机的TCP/IP服务端口发送探测数据包,并记录目标主机的响应。

通过分析响应来判断服务端口是打开还是关闭,就可以得知端口提供的服务或信息。 2. 端口扫描主要有经典的扫描器(全连接)、SYN (半连接)扫描器、秘密扫描等。 3. 全连接扫描:扫描主机通过TCP/IP协议的三次握手与目标主机的指定端口建立一

次完整的连接。建立连接成功则响应扫描主机的SYN/ACK连接请求,这一响应表明目标端口处于监听(打开)的状态。如果目标端口处于关闭状态,则目标主机会向扫描主机发送RST 的响应。

4. 半连接(SYN )扫描:若端口扫描没有完成一个完整的TCP 连接,在扫描主机和

目标主机的一指定端口建立连接时候只完成了前两次握手,在第三步时,扫描主机中断了本次连接,使连接没有完全建立起来,这样的端口扫描称为半连接扫描,也称为间接扫描。

5. TCP FIN(秘密)扫描:扫描方法的思想是关闭的端口会用适当的RST 来回复FIN

数据包。另一方面,打开的端口会忽略对FIN 数据包的回复。 综合扫描和安全评估技术工作原理

6. 获得主机系统在网络服务、版本信息、Web 应用等相关信息,然后采用模拟攻击

的方法,对目标主机系统进行攻击性的安全漏洞扫描,如果模拟攻击成功,则视为漏洞存在。最后根据检测结果向系统管理员提供周密可靠的安全性分析报告。 常见的TCP 端口如下:

常见的UDP 端口如下:

,三. 实验步骤

流光FLUXAY5的使用

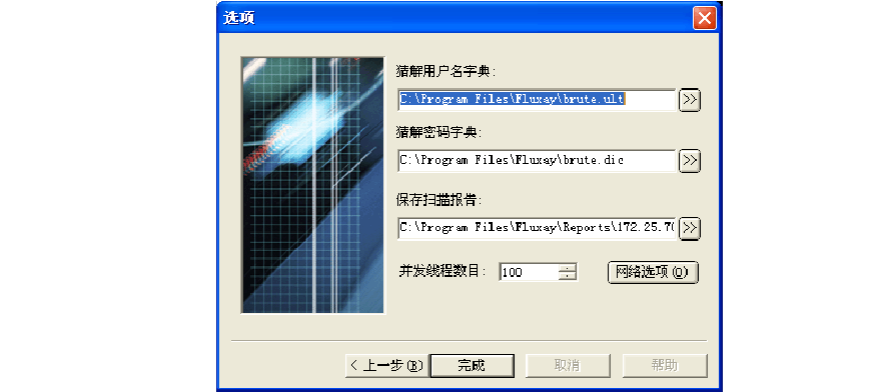

启动流光工具后,可以看到它的主界面,如图所示:

1. 扫描主机漏洞

选择默认的本机主机作为扫描引擎,单击“开始”按钮开始进行扫描,经过一段时间后,会有类似的扫描结果,如图所示:

2. FTP 漏洞分析

可以直接利用“流光”提供的入侵菜单进行FTP 登录,单击密码破译成功的账号,然后选择connect ,如图所示:

直接通过FTP 连接到了目标主机上。

此时,就可以在目标主机上传任何文件,包括木马和病毒。

四. 实验小结

通过本次试验,我对扫描的定义、原理,以及流光工具的使用有了更深入的了解和学习,虽然在实施的过程中有遇到一些和理论相关的问题,但是通过向老师请教和上网查资料,这些问题都得以解决。